Aggiungi ai preferiti

Aggiungi ai preferiti

Check Point Software Technologies Ltd. (NASDAQ : CHKP), pioniere e leader globale nelle soluzioni di sicurezza informatica ha recentemente individuato una campagna di phishing su larga scala in cui gli attaccanti hanno sfruttato piattaforme software-as-a-service (SaaS) legittime per inviare esche telefoniche apparentemente autentiche e affidabili.

Anziché falsificare domini o compromettere servizi, gli attaccanti hanno deliberatamente abusato delle funzionalità native della piattaforma per generare e distribuire e-mail molto simili alle normali notifiche di servizio, ereditando la fiducia, la reputazione e l’autenticità di noti fornitori SaaS.

La campagna ha generato circa 133.260 e-mail di phishing, con un impatto su 20.049 aziende. Fa parte di una tendenza più ampia e in rapida crescita in cui gli aggressori utilizzano marchi affidabili e flussi di lavoro cloud nativi per massimizzare la consegna, la credibilità e la portata.

I brand maggiormente utilizzati in modo improprio o impersonati includono Microsoft, Zoom, Amazon, PayPal, YouTube e Malwarebytes.

Questa attività è in linea con il forte aumento del phishing basato sull’abuso del SaaS osservato negli ultimi mesi:

- Ultimi 6 mesi: ~648.291 e-mail di phishing che hanno colpito ~36.845 aziende

- Ultimi 3 mesi: ~463.773 e-mail di phishing che hanno colpito ~32.482 aziende

L’accelerazione osservata negli ultimi mesi riflette un cambiamento strategico da parte degli attaccanti. Invece di affidarsi a domini contraffatti, infrastrutture compromesse o link malevoli, gli attaccanti abusano sempre più spesso dei flussi di lavoro SaaS legittimi per ereditare la fiducia.

Incorporando contenuti fraudolenti nei campi controllati dall’utente che vengono successivamente visualizzati nelle notifiche generate dal sistema, gli attaccanti ottengono e-mail che provengono da domini con un’ottima reputazione, superano completamente i controlli di autenticazione e assomigliano molto alle comunicazioni di routine del servizio. Ciò riduce significativamente sia il rilevamento automatico che il sospetto degli utenti.

“La crescente dipendenza dalle esche telefoniche supporta ulteriormente questo cambiamento. ndirizzando le vittime a chiamare numeri controllati dagli attaccanti, le campagne riescono a bypassare l’analisi degli URL, il sandboxing e i sistemi di reputazione dei link, trasferendo la fase finale dell’attacco al social engineering vocale. La concentrazione dell’attività nell’ultimo trimestre suggerisce, inoltre, che gli attaccanti considerano l’abuso del SaaS come un meccanismo di distribuzione scalabile e a basso attrito che offre un elevato ritorno sull’investimento, in particolare quando si sfruttano piattaforme aziendali ampiamente utilizzate come Microsoft, Zoom e Amazon”.

David Gubiani – Regional Director Security Engineering, EMEA Southern e Israele per Check Point Software Technologies

Sono stati osservati tre distinti metodi di abuso del SaaS

Questi metodi sono tutti progettati per indurre le vittime a chiamare numeri di telefono controllati dagli aggressori piuttosto che cliccare su link dannosi:

- Abuso della generazione legittima di e-mail SaaS, combinato con la ridistribuzione automatizzata;

- Abuso dell’account Microsoft, dell’abbonamento, dell’Entra ID e dei flussi di lavoro di notifica di Power BI;

- Abuso dei flussi di lavoro di invito di Amazon Business.

In tutti i casi, le piattaforme sottostanti non sono state compromesse. Le funzionalità legittime sono state utilizzate in modo improprio per impersonare comunicazioni di servizio autentiche.

Il volume e l’ampiezza della campagna confermano che si tratta di un’operazione coordinata e su larga scala di abuso di SaaS, non di un’attività isolata:

- Totale e-mail di phishing: ~133.260

- Imprese colpite: ~20.049

- Metodo 1: abuso della generazione e ridistribuzione legittima di e-mail SaaS

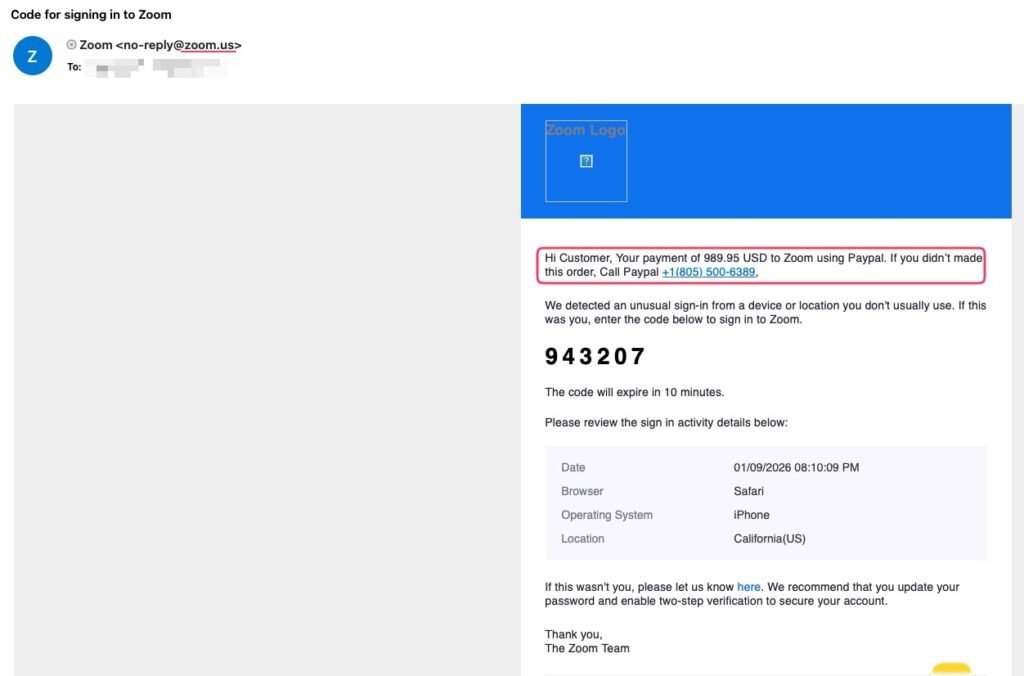

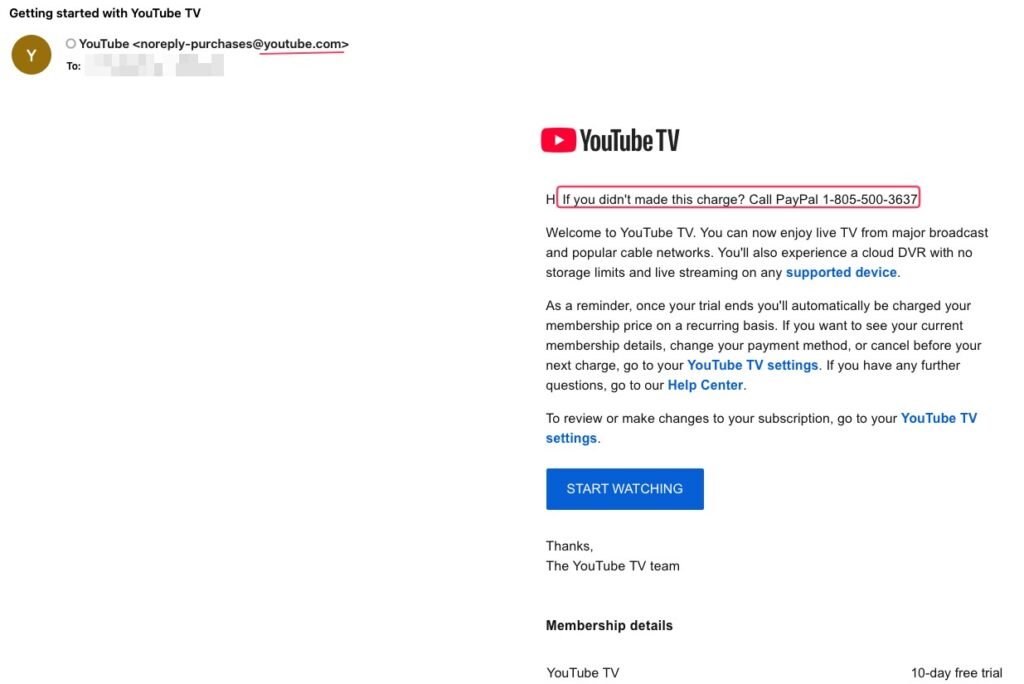

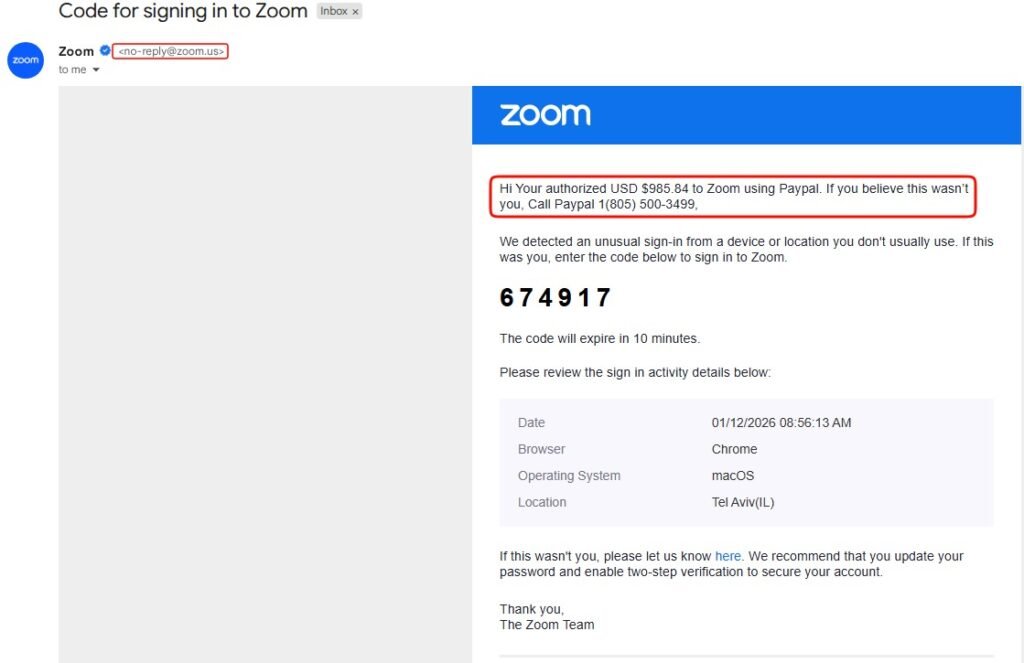

Gli attaccanti hanno sfruttato il fatto che molte piattaforme SaaS consentono agli utenti di controllare i campi relativi all’identità, al profilo o ai metadati che vengono successivamente riportati fedelmente nelle e-mail generate dal sistema.

- Manipolazione dei campi: L’autore dell’attacco crea o modifica un account all’interno di una piattaforma SaaS legittima e inserisce contenuti fraudolenti nei campi controllati dall’utente, come il nome dell’account o i dati del profilo.

- Generazione di e-mail legittime: la piattaforma genera un’e-mail di notifica completamente legittima utilizzando il contenuto fornito dall’autore dell’attacco. Queste e-mail provengono da infrastrutture e domini di servizi reali, ereditando il marchio, la formattazione e la reputazione del mittente autentici. Le piattaforme osservate in questo metodo includono Zoom, PayPal, YouTube e Malwarebytes, dove i campi controllati dall’autore dell’attacco vengono riportati alla lettera dalla piattaforma nelle e-mail di notifica, senza modificare il modello di messaggio sottostante.

- Ridistribuzione automatizzata: l’autore dell’attacco ridistribuisce queste e-mail legittime su larga scala utilizzando regole di posta automatizzate, conservando il contenuto e le intestazioni del messaggio originale. Le e-mail utilizzano in genere narrazioni urgenti relative a fatturazione, abbonamento o avvisi sull’account e istruiscono i destinatari a chiamare un numero di telefono dell’assistenza.

Per convalidare il Metodo 1, è stato condotto un test interno limitato utilizzando Zoom.

È stato creato un account Zoom con un testo truffaldino inserito nei campi del nome controllati dall’utente, dopodiché la piattaforma ha generato e inviato un’e-mail di verifica legittima contenente il contenuto fornito dall’autore dell’attacco. L’e-mail proveniva dall’infrastruttura reale di Zoom e assomigliava molto a una notifica operativa standard.

Il passo restante necessario per rendere operativo l’attacco sarebbe stata la ridistribuzione in massa, che non è stata eseguita durante il test.

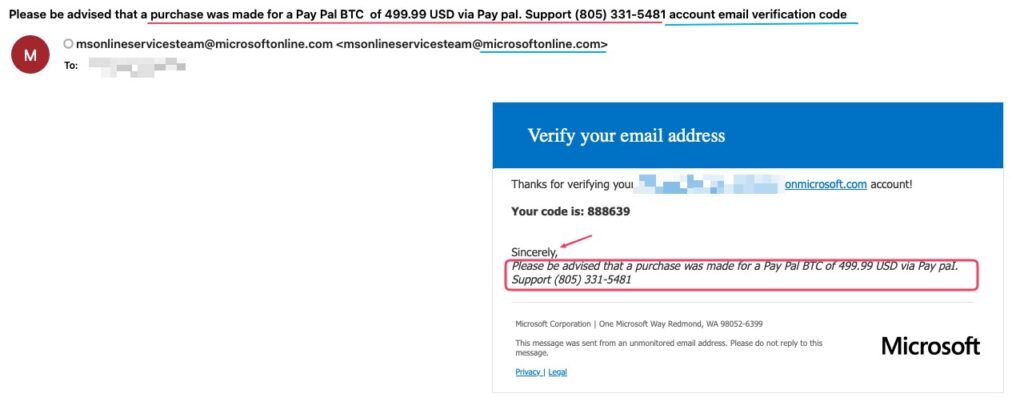

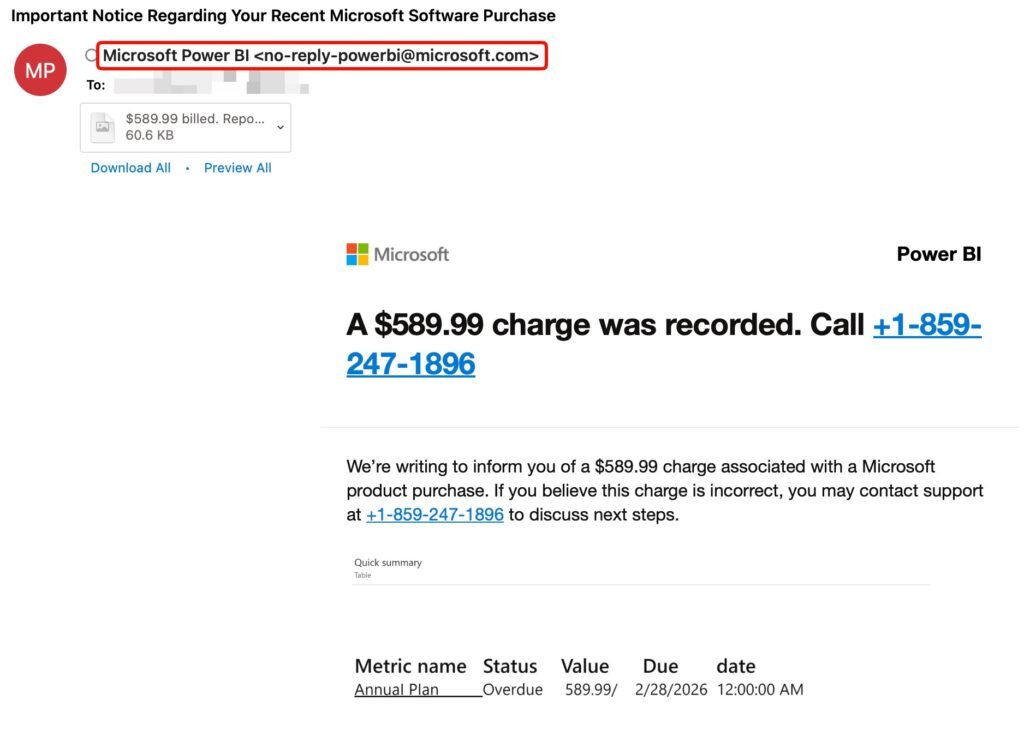

- Metodo 2: Abuso dei flussi di lavoro di notifica Microsoft su più prodotti.

Con questo metodo, gli attaccanti abusano dei flussi di lavoro di notifica nativi di Microsoft su più prodotti, tra cui notifiche relative ad account e abbonamenti, messaggi di identità Entra ID ed e-mail del servizio Power BI per inviare esche telefoniche fraudolente.

Gli attaccanti prima creano o controllano un tenant Microsoft legittimo e configurano i servizi Microsoft che generano notifiche automatiche. Compilando campi controllati dall’utente, come i dettagli relativi a clienti, abbonamenti o prodotti, con contenuti fraudolenti, gli attaccanti inducono Microsoft a generare e-mail in cui il messaggio fraudolento appare direttamente nell’oggetto o nel corpo dell’e-mail.

Queste notifiche vengono quindi distribuite dall’infrastruttura di Microsoft, completamente autenticate e indistinguibili dalle normali comunicazioni di servizio di Microsoft.

Le e-mail in genere fanno riferimento all’attività di abbonamento, alle modifiche dell’account o all’acquisto di prodotti e invitano i destinatari a chiamare i numeri di assistenza controllati dagli aggressori. Questo approccio evita completamente i collegamenti malevoli e sposta la fase finale dell’attacco al social engineering vocale, sfruttando al contempo l’elevata fiducia che gli utenti ripongono nelle notifiche Microsoft per aggirare il rilevamento incentrato sui collegamenti e i sospetti degli utenti.

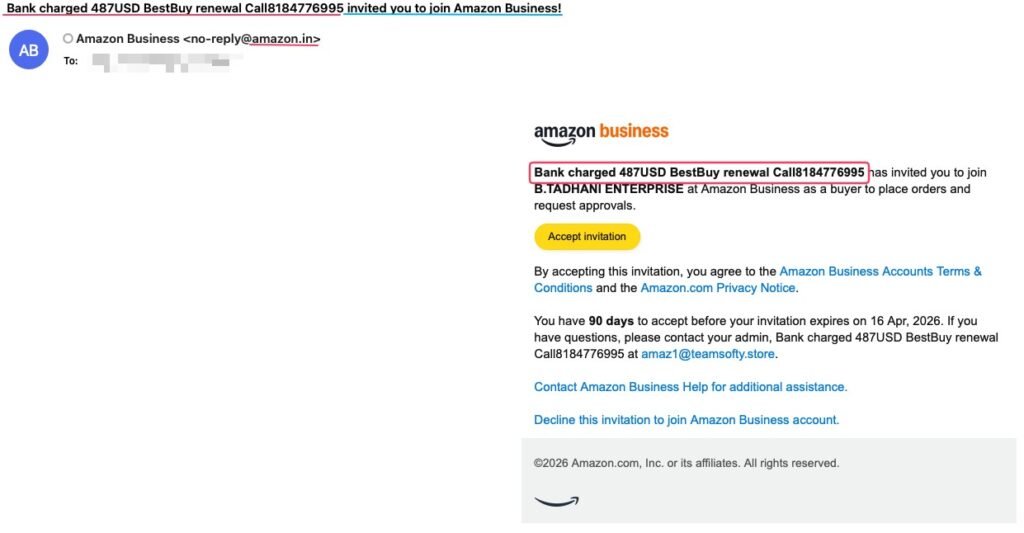

- Metodo 3: Abuso degli inviti Amazon Business

Oltre ad abusare delle notifiche SaaS generiche e dell’ecosistema di notifiche Microsoft, gli attaccanti hanno anche sfruttato i flussi di lavoro specifici della piattaforma per gli inviti aziendali. In uno di questi casi, hanno abusato della funzione legittima “invita utenti” di Amazon Business per inviare contenuti truffaldini.

Sono stati inseriti testi truffaldini, tra cui addebiti falsi e numeri di telefono dell’assistenza, nei campi degli inviti controllati dagli utenti, come il nome dell’azienda o il messaggio di invito personalizzato.

Amazon ha inserito questi contenuti forniti dagli aggressori direttamente nell’oggetto e nel corpo dell’e-mail di invito e ha inviato i messaggi su larga scala tramite Amazon SES, con il risultato che le e-mail hanno superato completamente i controlli SPF, DKIM, DMARC e ARC e sono apparse come autentiche notifiche Amazon Business, senza richiedere alcuna infrastruttura di posta controllata dagli aggressori.

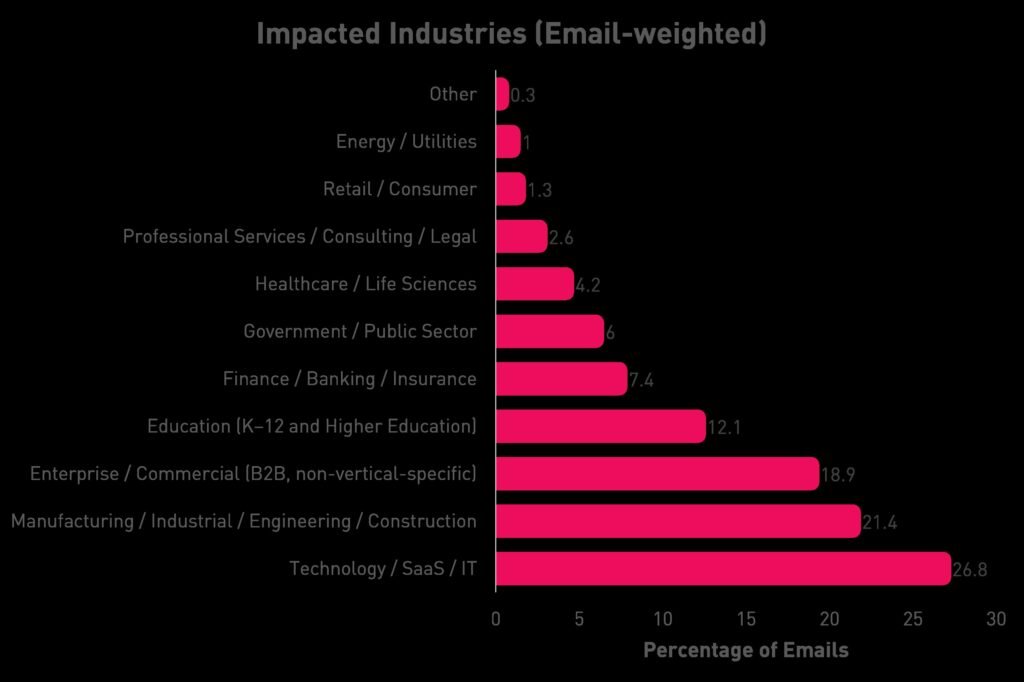

I settori interessati

- Tecnologia / SaaS / IT — 26,8%

- Produzione / Industria / Ingegneria / Edilizia — 21,4%

- Imprese / Commercio (B2B, non specifico per settore verticale) — 18,9%

- Istruzione (scuola primaria e secondaria e istruzione superiore) — 12,1%

- Finanza / Banche / Assicurazioni — 7,4%

- Pubblica amministrazione / Settore pubblico — 6,0%

- Sanità / Scienze della vita — 4,2%

- Servizi professionali / Consulenza / Legale — 2,6%

- Vendita al dettaglio / Consumatori — 1,3%

- Energia / Servizi pubblici — 1,0%

- Altro — 0,3%

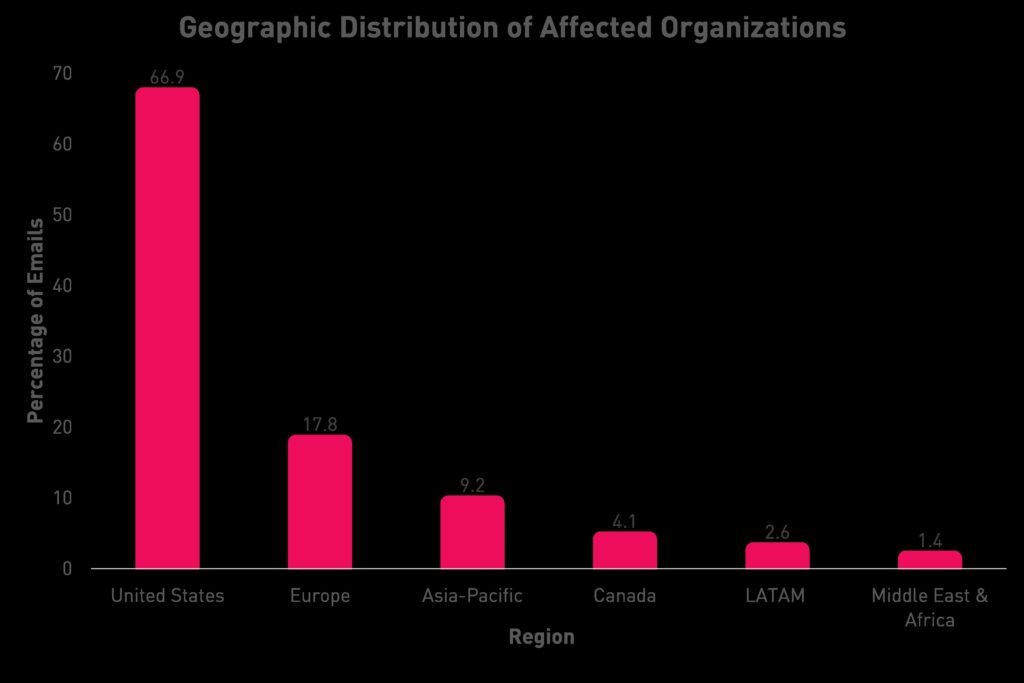

Distribuzione geografica (in base alla sede centrale)

- Stati Uniti — 66,9%

- Europa — 17,8%

- Asia-Pacifico — 9,2%

- Canada — 4,1%

- America Latina — 2,6%

- Medio Oriente e Africa — 1,4%

“Questa campagna dimostra come gli attaccanti stiano sempre più spesso utilizzando come arma piattaforme SaaS affidabili e flussi di lavoro di notifica nativi per perpetrare truffe telefoniche su larga scala. Poiché i servizi cloud continuano a dominare la comunicazione aziendale, i difensori devono riconoscere che le e-mail dall’aspetto autentico provenienti da marchi affidabili non sono intrinsecamente sicure e devono tenere conto dell’abuso contestuale di servizi legittimi”.

David Gubiani

- L’abuso del SaaS rappresenta un’evoluzione strategica nelle tattiche di phishing, in cui gli aggressori danno la priorità all’eredità della fiducia dalle piattaforme legittime rispetto alla distribuzione della propria infrastruttura, riducendo significativamente sia l’attrito tecnico che il rischio di rilevamento.

- La truffa telefonica è un meccanismo deliberato di elusione del controllo, che consente alle campagne di aggirare le tecnologie di rilevamento incentrate sui link e di spostare la fase finale di sfruttamento verso l’ingegneria sociale basata sulla voce.

- I flussi di lavoro di notifica nativi delle piattaforme aziendali ampiamente utilizzate amplificano l’efficacia delle campagne, poiché le comunicazioni di servizio frequenti e previste normalizzano i contenuti delle truffe e riducono lo scetticismo degli utenti.

- La forte concentrazione di attività negli ultimi mesi indica la fiducia degli attaccanti nella scalabilità e nel ritorno sull’investimento, in particolare quando si abusa di piattaforme che offrono una portata globale, una solida reputazione del mittente e un’autenticazione integrata.

- Gli ambienti educativi e aziendali sono esposti a un rischio elevato a causa dell’elevato volume di notifiche e della saturazione della fiducia, in particolare per i servizi di collaborazione in cui i messaggi urgenti o amministrativi sono all’ordine del giorno.

- C’è bisogno di strategie di rilevamento che tengano conto dell’abuso contestuale di servizi legittimi piuttosto che dei soli indicatori tradizionali.