Aggiungi ai preferiti

Aggiungi ai preferiti

Check Point rileva un’importante tendenza all’utilizzo delle chiavette USB come vettore per diffondere malware.

Già documentato nel rapporto sulla sicurezza di metà anno 2023 in cui si evidenziava il fatto che le vecchie metodologie di attacco a volte riemergono, come dimostra la recente recrudescenza dei cyberattacchi basati su USB condotti sia da criminali informatici, sia da attori di Stati nazionali.

Uno dei più vecchi vettori di attacco conosciuti, la chiavetta USB, è attualmente un canale significativo per le operazioni informatiche dannose contemporanee.

Gli aggressori considerano ancora una volta le unità USB come il modo migliore per infettare reti isolate, segmentate o altamente protette. Già nel 2022, ad esempio, l’FBI ha lanciato un allarme su una campagna rivolta alle società di difesa statunitensi, in cui gli aggressori inviavano unità USB caricate con payload dannosi.

Purtroppo ciò che avevamo previsto si è avverato. Osservando la catena di eventi identificata dai ricercatori di Yoroi non ci sono purtroppo sorprese.

Il rapporto completo dello ZLab di Yoroi su “Vetta Loader” ha rilevato una minaccia persistente che colpisce le aziende italiane di vari settori industriali tramite unità USB infette. Si tratta di una nuova famiglia di malware che si occupa di caricare altri payload finali scritti in diversi linguaggi di programmazione, tra cui NodeJS, Python, .NET e Golang

Check Point attribuisce i campioni di malware alle famiglie e quindi è in grado di applicare contromisure di sicurezza ai nuovi campioni in base alle caratteristiche della famiglia.

Grazie a questo metodo di lavoro, che utilizza la tecnologia di apprendimento automatico (AI – Machine Learning – data driven), siamo in grado di prevenire nuove varianti di malware.

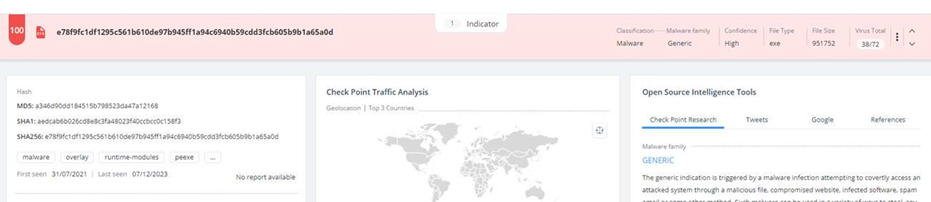

Nell’esempio del malware identificato da Yoroi, uno dei componenti documentati nel loro rapporto con l’hash “e78f9fc1df1295c561b610de97b945ff1a94c6940b59cdd3fcb605b9b1a65a0d” è noto e visto da Check Point Threat Intelligence.

Nella schermata di esempio di seguito si vede che secondo Virus Total (in data 11-dic-2023 alle ore 18:50) solo 38 dei 72 motori antivirus utilizzati da Virus Total sono riusciti a identificare questo malware.