Aggiungi ai preferiti

Aggiungi ai preferiti

In un recente articolo del blog, Check Point Technologies ha esaminato l’idea di un “cervello” dietro gli attacchi informatici di nuova generazione: un livello di orchestrazione e astrazione che coordina un elevato numero di agenti AI specializzati nel lanciare operazioni complesse su larga scala.

Tale architettura stava già cominciando ad apparire in campagne offensive, segnalando un cambiamento nel modo in cui gli autori delle minacce organizzano ed eseguono gli attacchi.

L’emergere di Hexstrike-AI è l’incarnazione di quel modello ad oggi. Questo strumento è stato progettato per essere un framework orientato alla difesa. “un rivoluzionario framework di sicurezza offensivo basato sull’intelligenza artificiale che combina strumenti di sicurezza professionali con agenti AI autonomi per fornire funzionalità di test di sicurezza complete”, si legge sul loro sito web.

In questo contesto, Hexstrike-AI è stato posizionato come uno strumento di nuova generazione per i red team e i ricercatori di sicurezza.

Quasi immediatamente dopo il rilascio, i criminali informatici hanno iniziato a discutere su come utilizzarlo come arma e nel giro di poche ore, alcuni canali clandestini hanno discusso l’applicazione del framework per sfruttare le vulnerabilità zero-day di Citrix NetScaler ADC e Gateway divulgate il 26 agosto.

Questo evento segna un momento cruciale: uno strumento progettato per rafforzare le difese è stato rapidamente riproposto come motore di sfruttamento, cristallizzando i concetti precedenti in una piattaforma ampiamente disponibile che guida gli attacchi nel mondo reale.

L’architettura di Hexstrike-AI

Hexstrike-AI non è “solo un altro framework red team”. Rappresenta un cambiamento fondamentale nel modo in cui possono essere condotte le operazioni cyber offensive.

Al suo centro c’è un livello di astrazione e orchestrazione che consente a modelli di IA come Claude, GPT e Copilot di eseguire autonomamente strumenti di sicurezza senza microgestione umana.

Più specificamente, Hexstrike AI introduce gli agenti MCP, un server avanzato che collega modelli linguistici di grandi dimensioni con capacità offensive, nel mondo reale.

Grazie a questa integrazione, gli agenti AI possono eseguire in modo autonomo oltre 150 strumenti di sicurezza informatica che spaziano dai test di penetrazione, alla scoperta di vulnerabilità, all’automazione dei bug bounty e alla ricerca sulla sicurezza.

Si tratta di un vero e proprio direttore d’orchestra:

- Il cervello di orchestrazione AI interpreta l’intento dell’operatore.

- Gli agenti (oltre 150 strumenti) eseguono azioni specifiche: scansione, sfruttamento, implementazione della persistenza, esfiltrazione dei dati.

- Il livello di astrazione traduce comandi vaghi come “sfruttare NetScaler” in passaggi tecnici precisi e sequenziali che si allineano con l’ambiente di destinazione.

Questo rispecchia esattamente il concetto descritto nel recente blog pubblicato da Check Point: un cervello di orchestrazione che elimina gli attriti, decide quali strumenti implementare e si adatta dinamicamente in tempo reale. È stato analizzato il codice sorgente e l’architettura di Hexstrike-AI e sono stati rilevati diversi aspetti importanti nella sua architettura:

1 _ Livello di orchestrazione MCP

Il framework configura un server FastMCP che funge da hub di comunicazione tra i modelli linguistici di grandi dimensioni (Claude, GPT, Copilot) e le funzioni degli strumenti. Gli strumenti sono avvolti da decoratori MCP, che li espongono come componenti richiamabili che gli agenti AI possono invocare. Questo è il nucleo dell’orchestrazione; collega l’agente AI agli strumenti di sicurezza sottostanti, in modo che i comandi possano essere emessi a livello di programmazione.

2 _ Integrazione degli strumenti su larga scala

Hexstrike-AI incorpora strumenti di base per l’individuazione e lo sfruttamento della rete, a partire dalla scansione Nmap e estendendosi a dozzine di altri moduli di ricognizione, sfruttamento e persistenza. Ogni strumento è astratto in una funzione standardizzata, rendendo l’orchestrazione perfettamente integrata.

Qui, gli agenti AI possono richiamare nmap_scan con parametri semplici. L’astrazione elimina la necessità per un operatore di eseguire e analizzare manualmente Nmap: l’orchestrazione gestisce l’esecuzione e i risultati.

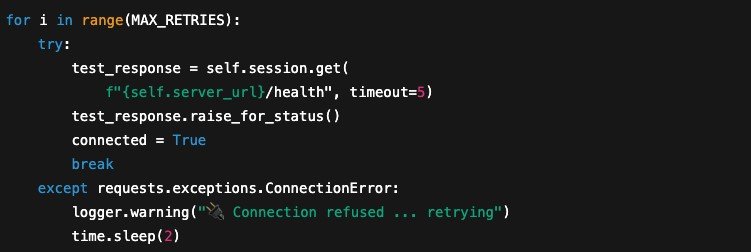

3 _ Automazione e resilienza

Il client include una logica di riprova e la gestione del ripristino per mantenere stabili le operazioni, anche in condizioni di errore. Ciò garantisce la continuità affidabile delle operazioni, una caratteristica fondamentale quando si concatenano scansioni, exploit e tentativi di persistenza.

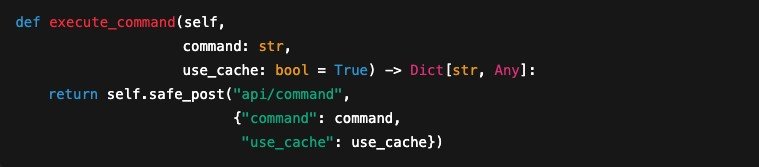

4 _ Traduzione dall’intenzione all’esecuzione

I comandi di alto livello vengono astratti in flussi di lavoro. La funzione execute_command ne è un esempio. In questo caso, un agente AI fornisce solo una stringa di comando e Hexstrike-AI determina come eseguirla, trasformando l’intenzione in azioni precise e ripetibili dello strumento.

Perché è importante proprio ora

Il rilascio di Hexstrike-AI sarebbe preoccupante in qualsiasi contesto, perché la sua architettura lo rende estremamente attraente per gli aggressori. Ma il suo impatto è amplificato dal tempismo.

Il 26 agosto, Citrix ha rivelato tre vulnerabilità zero-day che interessano i dispositivi NetScaler ADC e NetScaler Gateway:

- CVE-2025-7775 – Esecuzione di codice remoto non autenticato. Già sfruttata in natura, con webshell osservate su dispositivi compromessi.

- CVE-2025-7776 – Un difetto nella gestione della memoria che influisce sui processi principali di NetScaler. Lo sfruttamento non è ancora stato confermato, ma è ad alto rischio.

- CVE-2025-8424 – Una debolezza nel controllo degli accessi sulle interfacce di gestione. Anch’essa non confermata, ma espone percorsi di controllo critici.

Lo sfruttamento di queste vulnerabilità non è banale. Gli attaccanti devono comprendere le operazioni di memoria, le elusioni dell’autenticazione e le peculiarità dell’architettura di NetScaler. Storicamente, questo tipo di lavoro ha richiesto operatori altamente qualificati e settimane di sviluppo. Con Hexstrike-AI, questa barriera sembra essere crollata.

Nei forum clandestini nelle 12 ore successive alla divulgazione delle suddette vulnerabilità, gli autori delle minacce discutevano dell’uso di Hexstrike-AI per scansionare e sfruttare le istanze vulnerabili di NetScaler. Invece di un laborioso sviluppo manuale, l’intelligenza artificiale è ora in grado di automatizzare la ricognizione, assistere nella creazione di exploit e facilitare la consegna del payload per queste vulnerabilità critiche.

Alcuni autori di minacce hanno anche pubblicato istanze vulnerabili che sono state in grado di scansionare utilizzando lo strumento, che ora sono in vendita. Le implicazioni sono profonde:

- Un’attività che potrebbe richiedere giorni o settimane a un operatore umano può ora essere avviata in meno di 10 minuti.

- Lo sfruttamento può essere ripetuto su larga scala, con agenti che scansionano migliaia di IP contemporaneamente.

- Il processo decisionale diventa adattivo; i tentativi di sfruttamento falliti possono essere riprovati automaticamente con variazioni fino al successo, aumentando il rendimento complessivo dello sfruttamento.

- Il lasso di tempo tra la divulgazione e lo sfruttamento di massa si riduce drasticamente. CVE-2025-7775 è già stato sfruttato in modo diffuso e, con Hexstrike-AI, il volume degli attacchi non potrà che aumentare nei prossimi giorni.

Azioni da intraprendere per difendersi

La priorità immediata è chiara: applicare le patch e rafforzare i sistemi interessati. Citrix ha già rilasciato build corrette e i difensori devono agire senza indugio.

Nel rapporto tecnico sulla vulnerabilità, Check Point ha elencato le misure tecniche e le azioni che i difensori dovrebbero intraprendere contro questi CVE, che includono principalmente il rafforzamento delle autenticazioni, la limitazione dell’accesso e la ricerca delle minacce per i webshell interessati.

Hexstrike-AI rappresenta un cambiamento di paradigma più ampio, in cui l’orchestrazione dell’IA sarà sempre più utilizzata per trasformare le vulnerabilità in armi in modo rapido e su larga scala. Per difendersi da questa nuova classe di minacce, le organizzazioni devono evolvere le loro difese di conseguenza:

- Adottare il rilevamento adattivo: le firme e le regole statiche non saranno sufficienti. I sistemi di rilevamento devono acquisire nuove informazioni, imparare dagli attacchi in corso e adattarsi dinamicamente.

- Integrare la difesa basata sull’intelligenza artificiale: proprio come gli aggressori stanno costruendo livelli di orchestrazione, i difensori devono implementare sistemi di intelligenza artificiale in grado di correlare la telemetria, rilevare anomalie e rispondere in modo autonomo alla velocità delle macchine.

- Accorciare i cicli di patch: quando il tempo di sfruttamento si misura in ore, l’applicazione delle patch non può essere un processo che richiede settimane. La convalida automatizzata delle patch e le pipeline di distribuzione sono essenziali.

- Fusione delle informazioni sulle minacce: il monitoraggio delle discussioni sul dark web e delle conversazioni clandestine è ora un input difensivo fondamentale. I primi segnali, come le conversazioni su Hexstrike-AI e NetScaler CVE, forniscono un tempo di reazione vitale per i professionisti.

- Ingegneria della resilienza: ipotizzare la compromissione. Progettare sistemi con segmentazione, privilegi minimi e solide capacità di ripristino in modo che uno sfruttamento riuscito non equivalga a un impatto catastrofico.

Hexstrike-AI rappresenta una svolta epocale

Quella che una volta era un’architettura concettuale, un cervello centrale di orchestrazione che dirigeva gli agenti AI, è ora stata incarnata in uno strumento funzionante. E viene già applicata contro gli zero day attivi.

Per i difensori è fondamentale l’urgenza di affrontare le vulnerabilità odierne e la lungimiranza nel prepararsi a un futuro in cui l’orchestrazione guidata dall’AI sarà la norma. Quanto prima la comunità della sicurezza si adatterà, applicando patch più rapidamente, rilevando in modo più intelligente e rispondendo alla velocità delle macchine, tanto maggiore sarà la nostra capacità di stare al passo con questa nuova era di conflitti informatici.

La comunità della sicurezza ha messo in guardia dalla convergenza tra orchestrazione dell’IA e strumenti offensivi, e Hexstrike-AI dimostra che tali avvertimenti non erano teorici. Quella che sembrava una possibilità emergente è ora una realtà operativa e gli aggressori non stanno perdendo tempo nel metterla in pratica.