Aggiungi ai preferiti

Aggiungi ai preferiti

Check Point Research (CPR), la divisione Threat Intelligence di Check Point® Software Technologies Ltd. (NASDAQ: CHKP), il principale fornitore di soluzioni per la sicurezza informatica a livello globale, ha trovato 6 applicazioni su Google Play Store che diffondevano banking malware spacciandosi per soluzioni anti-virus.

Conosciuto come Sharkbot, il malware ruba credenziali e informazioni bancarie.

CPR ha contato oltre 1.000 indirizzi IP unici di dispositivi infetti, soprattutto in Italia.

Tuttavia, i dati di Google Play Store indicano che le applicazioni dannose sono state scaricate più di 11.000 volte.

Sharkbot attira le sue vittime con notifiche push, inducendo gli utenti a inserire credenziali con la compilazione di moduli. Quando l’utente inserisce le proprie credenziali in queste finestre, i dati compromessi vengono inviati a un server maligno.

CPR sospetta che gli aggressori siano di lingua russa e avverte gli utenti Android di stare molto attenti anche nel download di soluzioni anti-virus, le quali dovrebbero proteggerli dai virus stessi.

- Il 62% delle vittime sono state trovate in Italia; il 36% nel Regno Unito, il 2% in altri Paesi.

- Gli hacker hanno implementato una funzione di geo-fencing, che ignora gli utenti in Cina, India, Romania, Russia, Ucraina o Bielorussia.

- CPR ha comunicato responsabilmente i risultati a Google, che ha rimosso le app dannose.

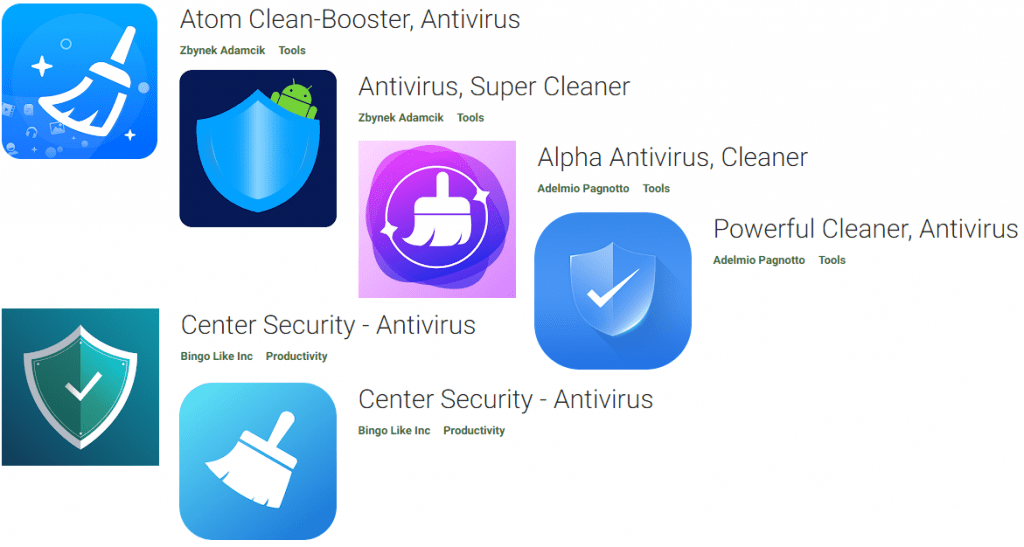

Le 6 applicazioni malevoli

Quattro delle applicazioni provengono da tre account sviluppatore: Zbynek Adamcik, Adelmio Pagnotto e Bingo Like Inc.

Quando CPR ha controllato la cronologia di questi account, ha visto che due di loro erano attivi nell’autunno del 2021. Alcune delle applicazioni collegate a questi gli account sono state rimosse da Google Play, ma esistono ancora nei mercati non ufficiali.

Ciò potrebbe significare che l’autore dietro le applicazioni sta cercando di rimanere nascosto mentre è ancora coinvolto in attività criminose e dannose.

Le vittime

CPR è stata in grado di raccogliere statistiche per una settimana. Durante questo periodo, la CPR ha contato oltre 1.000 IP di vittime. Ogni giorno, il numero di vittime è aumentato di circa 100.

Secondo le statistiche di Google Play, le sei applicazioni dannose individuate da CPR sono state scaricate oltre 11.000 volte.

La maggior parte delle vittime si trova nel Regno Unito e in Italia, con il 62%.

“We discovered six applications on Google’s Play Store that were spreading Sharkbot malware. This malware steals credentials and banking information. It is obviously very dangerous. Looking at the install count we can assume that the threat actor hit the bulls-eye for their method of malware spread. The threat actor strategically chose a location of applications on Google Play that have users’ trust. What’s also noteworthy here is that the threat actors push messages to victims containing malicious links, which leads to widespread adoption. All in all, the use of push-messages by the threat actors requesting an answer from users is an unusual spreading technique. I think it’s important for all Android users to know that they should think twice before downloading any anti-virus solution from the Play Store. It could be Sharkbot.”

Alexander Chailytko, Cyber Security, Research & Innovation Manager at Check Point Software